Autor: Erick Tauil, Presales Solutions Architect da SEK

No cenário em constante evolução das ameaças à cibersegurança, a necessidade de medidas de segurança robustas e adaptáveis nunca foi tão crítica. Empresas de todos os tamanhos, enfrentam uma enxurrada de cyber ameaças sofisticadas que podem comprometer dados sensíveis, impactar as operações e causar danos a reputação. Em resposta a estes desafios, a adoção de uma Arquitetura de Zero Trust (ZTA), surgiu como um imperativo estratégico para as organizações que pretendem atingir um nível mais elevado de maturidade da cibersegurança.

Este artigo explora a razão pela qual a Arquitetura de Zero Trust (ZTA) é crucial para empresas de todas as dimensões, examinando tanto no aspecto do negócio quanto técnico da sua implementação.

Primeiramente vamos desmistificar o que é Zero Trust. Muitas das vezes as pessoas pensam que Zero Trust (“Confiança Zero”), significa não ter acesso. Bem sem acesso, você não pode fazer qualquer negócio, então o que Zero Trust realmente significa é a pessoa, máquina, coisa ter o acesso certo ao recurso certo, no momento certo e a partir do local certo. Zero Trust significa nenhuma confiança implícita e isso é algo que penso ser muito importante para entender sobre Zero Trust. Nomeie da forma como quiser, chame de transformação de rede, segurança moderna, não importa, o que importa é se você está se baseando nos devidos princípios de ZT e está movendo a sua organização para a frente.

“Zero Trust é um paradigma de segurança que substitui a confiança implícita por níveis de confiança e risco explícitos avaliados continuamente, com base na identidade e no contexto, apoiados por uma infraestrutura de segurança que se adapta para otimizar os riscos da postura de segurança da organização.”

Agora que desmistificamos o conceito de Zero Trust, vamos entender melhor o que isso representa. A arquitetura Zero Trust representa uma mudança de paradigma na cibersegurança, desafiando o modelo tradicional de segurança baseado no perímetro. Ao contrário das abordagens convencionais que se baseiam no pressuposto de que qualquer coisa dentro da rede é fiável, a ZTA (Zero Trust Architecture) funciona com base no princípio de “nunca confiar, verificar sempre”. Assume que as ameaças podem ter origem tanto em fontes externas como internas e, por isso, nenhuma entidade – dentro ou fora da rede – é automaticamente fiável.

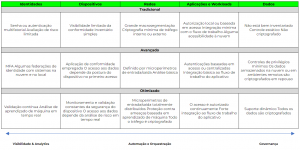

Vamos adentrar a um caso de negócio, vislumbrando alguns pilares da arquitetura de Zero Trust:

– Segurança centrada nos Dados

A arquitetura de Zero Trust, coloca uma forte ênfase na proteção de dados sejam eles sensíveis ou não, considerando a informação ser relevante do ponto de vista de criticidade/impacto para o negócio. Isto é particularmente crucial para as empresas que lidam com informações de clientes, registos financeiros ou propriedade intelectual. Ao implementar o ZTA, as empresas podem garantir que apenas os indivíduos autorizados podem aceder e interagir com dados críticos, reduzindo o risco de violações de dados.

– Conformidade e Regulamentações

Muitos negócios estão sujeitos a regulamentações rigorosas que regem a proteção de dados. A arquitetura Zero Trust, ajuda a alcançar a conformidade através da aplicação de controles de acesso, do monitoramento do comportamento dos utilizadores e do fornecimento de pistas de auditoria. Isto não só reduz os riscos legais, como também melhora a reputação da organização enquanto guardiã de informações sensíveis/confidenciais ou pessoais.

– Capacitação da força de trabalho remota

À medida que o trabalho remoto se torna a norma, a segurança do acesso aos recursos empresariais a partir de várias localidades e dispositivos torna-se fundamental. A arquitetura Zero Trust, facilita o acesso remoto seguro através da implementação de uma forte verificação de identidade, validação de dispositivos e monitorização contínua, garantindo que os funcionários podem trabalhar a partir de qualquer local sem comprometer a segurança.

Alguns princípios importantes de uma arquitetura/jornada Zero Trust

- Assuma um ambiente hostil: atores maliciosos estão dentro e fora da rede.

Todos os usuários/dispositivos/redes/ambientes não confiáveis. - Assuma uma violação: a maioria sofre uma grande onda de ataques à rede e já foi comprometida.

Criar/gerir/defender recursos como se os adversários já estivessem dentro da rede.

As decisões de acesso/autorização devem ser analisadas com mais atenção. - Nunca confie, sempre verifique: negue o acesso por padrão.

Utilize o menor privilégio para todo dispositivo/usuário/aplicação/workload/fluxo de

dados.

Examinar explicitamente: todos os recursos acessados seguramente baseados em contexto.

Acesso é condicional e sujeito a mudança. - Aplicar análise unificada: análise e comportamento para DAAS (Dados, Aplicações, Ativos e Serviços)

Alguns passos para minimamente pensar na adoção de uma arquitetura Zero Trust:

1- Defina a sua superfície de proteção

Identifique os principais elementos que você deseja proteger como o famoso DAAS (Dados, Aplicações, Ativos e Serviços).

2- Mapeie seus fluxos transacionais

Os fluxos de transações de e para a superfície de proteção revelam como os vários componentes do DAAS (Dados, Aplicações, Ativos e Serviços) interagem e, por conseguinte, onde colocar os controlos adequados.

3- Construa a sua arquitetura Zero Trust

Os primeiros 2 itens acima, iluminam a melhor forma de desenhar a sua arquitetura. Uma boa regra geral é colocar os controles o mais próximo possível da superfície de proteção.

4- Crie uma política Zero Trust

Utilize o método Kipling de política de Zero Trust para determinar quem ou o que pode acessar sua superfície de proteção. Em última análise, é necessário instanciar o Zero Trust como uma declaração de política da camada 7. Faça as seguintes perguntas:

- QUEM deveria acessar aquele determinado recurso?

- QUAL(IS) aplicação(ões) está(ão) sendo utilizada para acessar um recurso dentro de uma superfície de proteção?

- QUANDO um determinado recurso foi acessado?

- ONDE é o destino do pacote?

- POR QUE o pacote está tentando acessar um recurso dentro da superfície de proteção?

- COMO o pacote está acessando a superfície de proteção através de uma aplicação específica?

Com este nível de aplicação granular, pode ter certeza de que apenas o tráfego permitido conhecido ou as comunicações legítimas da aplicação serão permitidas.

5- Monitore e administre a sua rede

Inspecione e faça o log de todo o tráfego através da camada 7. Telemetria da nuvem, rede e controles de endpoint, podem ser analizados utilizando comportamentos analíticos avançados, machine learning e IA para parar ataques em tempo real e melhorar a sua postura de segurança.

Algumas considerações a respeito de um planejamento de uma arquitetura Zero Trust:

– Zero Trust é um processo que depende de um número de fatores:

– O nível de maturidade da abordagem de segurança da organização

– A cultura/capacidades/especialização organizacional existente

– A quantidade de tecnologia legada existente e sua importância

– Investimentos existentes e orçamento disponível

– A complexidade da arquitetura de serviços e dos fluxos de dados

– A meta final e os objetivos da organização

– A gestão de riscos forma o núcleo de qualquer abordagem competente de segurança

cibernética

– As táticas de migração Zero Trust são altamente dependentes do perfil e do apetite de risco da organização em questão

– Princípio de design Zero Trust aplicado a um conjunto limitado de ativos OU aplicado a todos os ativos da organização

– A migração para o Zero Trust seguirá uma abordagem baseada em riscos, com várias iterações que culminarão em uma organização orientada para o Zero Trust

Em suma, adotar uma arquitetura Zero Trust não é apenas uma tendência; é uma mudança fundamental em direção a uma postura de segurança cibernética mais resiliente e proativa.

Independentemente do tamanho, as empresas podem se beneficiar da proteção aprimorada, da conformidade normativa e da adaptabilidade que a ZTA oferece. Como as ameaças cibernéticas continuam a evoluir, a implementação de uma arquitetura Zero Trust não é mais uma opção – é uma necessidade para as organizações comprometidas com a proteção de seus ativos e com a manutenção da confiança de seus acionistas em um mundo digital interconectado.